mirror of

https://github.com/Colin-XKL/Colinx-Blog.git

synced 2026-03-08 13:11:27 +08:00

Change img CDN URL

This commit is contained in:

committed by

GitHub

GitHub

parent

21812905b3

commit

4b254fabba

@@ -28,7 +28,7 @@ tags:

|

||||

由于要分配的公网 IPv6 地址是要由路由器从公网获取一个前缀然后再为局域网的每个支持 IPv6 的设备分配地址,这一项任务不能由内网的树莓派代劳,所以当时就没有改动,没想到现在竟然成了救命稻草。

|

||||

通过 IPv6 的方式,成功连接上了树莓派。查看了 AdGuardHome 的 DNS 服务以及 DHCP 服务,并没有发现任何异常。

|

||||

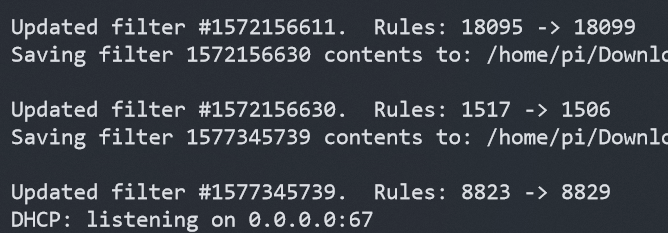

例行 SSH 连上查看日志。`sudo systemctl status AdGuardHome.service`,果然,发现了端倪。

|

||||

|

||||

|

||||

原来!DHCP 服务!是要单独监听 67 端口的!

|

||||

而一个小时之前,为了防止暴露在公网上的树莓派遭到攻击,我特地启用了防火墙,并设置规则为,除了放行的 DNS 53 等端口,其他默认屏蔽。想来应该是误伤了 DHCP 的 67 端口。而之前 DHCP 设置每个 IP 地址的租约为一个小时,即,每间隔一个小时才会重新进行一次 DHCP 请求。于是`sudo ufw allow 67/tcp`端口放行 DHCP 服务信息。win10 断网重连以令其重新获取 IP 地址。

|

||||

没想到还是不成功。AdGuardHome 的 DHCP 租约面板,依然显示没有任何设备连接。依据以往的经验,乖乖去查了 DHCP 所使用的端口信息,发现 DHCP 需要`67/udp`和`68/udp`两个端口,且还是使用 udp 连接。

|

||||

@@ -43,7 +43,7 @@ tags:

|

||||

-----

|

||||

|

||||

防火墙抵挡了来自外部的威胁,也会对现有的服务造成影响。除了网页访问的 80 和 443 端口,其他有固定端口的特定服务要手动在防火墙中添加规则。对于像 BT 下载这种没有固定端口的,需要根据实际设定来更新防火墙规则。

|

||||

|

||||

|

||||

图中为 Aria2 的默认监听端口,为了保证正常的 BT 下载,需要保证这个范围的端口也添加进防火墙允许通过的规则。

|

||||

最简单有效的办法是,将所有出站的请求默认允许,对于外部传入的请求,除了必要的几个服务,其他一概默认禁止。

|

||||

|

||||

|

||||

Reference in New Issue

Block a user